|

Klass. Funkwanze Kabelgebunden Aufzeichnend GSM-basierend Laser-/Richtmikrofon Körperschallmikrofon Telekommunikation Ortungssysteme (GPS) IT-basierend Temporäre Angriffe |

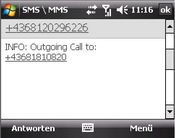

Angriffe gegen HandysInzwischen gibt es mehr Handys als Festnetztelefone und diese werden für immer mehr Aufgaben (Emails, Surfen, VoIP etc.) verwendet, entsprechend intensiv wird in diesem Bereich abgehört.Funk-AkkusDie erste allgemein erhältliche Angriffsmöglichkeit waren modifizierte Handy-Akkus: ein Teil des Original-Akkus wird dabei durch eine Funkwanze ersetzt, die ihre Energie über das Handy bezieht – was für den Angreifer den großen Vorteil hat, dass sein Opfer selbst für das Aufladen sorgt.Der größte Nachteil der Funkwanzen, nämlich ihre begrenzte Reichweite und die leichte Ortbarkeit, bleibt dabei allerdings bestehen, weshalb Funk-Akkus heute kaum mehr eingesetzt werden. IMSI-CatcherDie GSM-Kommunikation der Handys ist an und für sich relativ gut verschlüsselt und kann nicht ohne weiteres abgehört werden. Der IMSI-Catcher geht daher einen anderen Weg: er simuliert eine Mobilfunkzelle des Netzbetreibers und scheint damit am Handy als mögliche Funkzelle auf. Ist diese "Zelle" die stärkste, so wird sich das Handy innerhalb kurzer Zeit genau hier einloggen und die gefakte Basisstation übernimmt die Kommunikation des Handys mit der Mobilfunkzentrale; der Vorgang wird dadurch ermöglicht, dass ein Handy sich zwar gegenüber dem Mobilfunknetz authentifiziert, nicht aber das Mobilfunknetz sich gegenüber dem Handy.Im nächsten Schritt behauptet die falsche Zelle gegenüber dem Handy, keine Verschlüsselung zu unterstützen und bringt dieses damit dazu, ab sofort alle Handy-Gespräche unverschlüsselt zu übertragen, womit die Speicherung und Weiterleitung an den Angreifer nur mehr Formsache ist. Ein interessantes Detail: IMSI-Catcher können die unverschlüsselt abgehörten Nachrichten nicht unverschlüsselt weiterleiten, da das Mobilfunkgerät zwar von der Basisstation dazu gebracht werden kann, unverschlüsselt zu senden, diesen Modus aber nicht von sich aus wählen darf. Deshalb benötigt der IMSI-Catcher eine eigene SIM-Karte und leitet die abgehörten Daten als eigenes Gespräch weiter. Anrufe, die von einem abgehörten Handy aus getätigt werden, zeigen dem Angerufenen daher auch nicht die Telefonnummer des tatsächlichen Anrufers an, sondern die des IMSI-Catchers bzw. werden sie einfach nicht angezeigt. Mühsam wird die Sache nur wenn der IMSI-Catcher auch funktionieren soll, wenn sich die Zielperson bewegt: dann muss das Fahrzeug mit dem IMSI-Catcher der Zielperson folgen – und zwar in einem möglichst nicht zu großen Abstand, da ja sonst die Gefahr besteht, dass sich das Handy in eine andere, stärkere Funkzelle einloggt. IMSI-Catcher sind vor allem bei Nachrichtendiensten beliebt, werden aber auch von der Exekutive gerne gelegentlich eingesetzt, beispielsweise wenn vermutet wird, dass die verdächtige Person mit Prepaid-Handys telefoniert, deren Nummer (genauer: IMSI) man (noch) nicht kennt.

Software-basierendDie meisten modernen Handys erlauben die Installation von Apps, weshalb findige Software-Entwickler und Zulieferer für Hobby- und professionelle Spione schon vor Jahren begonnen haben, Spionage-Software zu entwickeln. Entsprechende Angebote gibt es jedenfalls für Handys mit Symbian (Series 60), Windows Mobile, Blackberry, iPhone (zumindest sofern ein "Jailbreak" angewendet wurde) und unter Android.Normalerweise ist für die Installation dieser Software zumindest für 1-2 Minuten der Zugang zum Handy notwendig; ist dieses mit einem Security-Code geschützt so ist auch die Kenntnis dieses notwendig; ebenso des PIN-Codes falls dieser beim Neustart angefordert wird. Prinzipiell gibt es Lösungen über sog. exploits auch ohne direkten Zugang zum Handy eine Installation zu erreichen (beispielsweise durch spezielle präparierte SMSe, eine Bluetooth-Verbindung o.ä.); diese sind aber immer spezifisch für ein ganz bestimmtes Handy samt Softwareversion und entsprechend sehr aufwändig.

Die installierte Software ist an das Handy gebunden, nicht an die SIM-Karte – wird eine andere SIM-Karte eingelegt so funktioniert die Applikation i.A. weiterhin. Wechselt das Opfer sein Handy so ist ein neuerlicher Angriff notwendig. Je nach Leistungsumfang (= Kosten) verfügen die verschiedenen angebotenen Spionage-Programme über unterschiedliche Funktionen:

Damit ergibt sich gleich das erste große Problem für den Angreifer: jede Informationsübertragung vom angegriffenen Handy aus verursacht natürlich Gebühren, die logischerweise dem Opfer in Rechnung gestellt werden. Bei "all inclusive"- und "flat"-Verträgen fällt das nicht auf, in allen anderen Fällen kommt womöglich bei der nächsten Rechnung die böse Überraschung... Deshalb auf jeden Fall immer einen Blick auf die Einzelgesprächsnachweise werfen und stutzig werden, wenn die Telefonrechnung für längere Zeit ausbleibt – vielleicht hat sie ja der Angreifer verschwinden lassen. Das zweite Problem: nachdem nur manche Handys überhaupt die Installation einer Spy-Software erlauben kann es u.U. notwendig sein, dafür zu sorgen, dass das aktuelle (nicht geeignete) Handy des Opfers beispielsweise durch einen "Unfall" zerstört wird und er/sie vom Angreifer mit einem neuen (und klarerweise präparierten) Handy versorgt wird.

BewegungsdatenAbgesehen von den Gesprächsinhalten, den Verbindungsdaten (wer hat wann wie lange mit wem telefoniert) und natürlich dem Inhalt von SMSen können Handys auch zur (groben) Lokalisierung verwendet werden.Dazu wird ausgenutzt, dass das Handy ständig nach dem "stärksten" Mast (Funkzelle) sucht und sich dort einloggt, d.h., es liegt nahe, dass dieser Mast meist auch der nächstgelegene bezogen auf die aktuelle Position des Benutzers ist. Jeder Mast hat wiederum eine oder mehrere sog. CellIDs, also nichts anderes als eine eindeutige Nummer. Der Provider kennt zu jedem Zeitpunkt die CellID jedes Handys, denn nur so können ankommende Gespräche an die richtige Funkzelle weitergeleitet werden. Und nachdem er natürlich auch von jedem Funkmasten den genauen Standort gespeichert hat ist eine Umlegung auf eine ungefähre Position leicht gemacht. Im (dicht besiedelten) Stadtgebiet sind auch die Funkzellen sehr dicht (i.A. an jeder zweiten Straßenecke), sodass sich eine Ortungsgenauigkeit von ca. 50-100m ergibt; über Land wird diese deutlich schlechter – 2-3km beispielsweise entlang den Autobahnen, 10-20km in wenig bis nicht besiedelten Gebieten oder in den Bergen. Gröbere Ausrutscher können sich auch bei speziellen Empfangsbedingungen ergeben, beispielsweise am Ufer eines großen Sees, wo u.U. die Funkzelle am anderen Seeufer zwar viel weiter entfernt ist aber mangels Hindernissen sehr stark empfangen wird. Prinzipiell kennt natürlich auch das Handy selbst "seine" aktuelle CellID und kann diese auch teilweise anzeigen – aber eben nur die Nummer der Funkzelle. Wenn der Benutzer die CellID freiwillig an einen Server überträgt (wie beispielsweise in div. "social networks" inzwischen möglich) oder das selbe eine Spionagesoftware macht so benötigt man noch eine Datenbank mit den Geokoordinaten der Funkmasten der jeweiligen Provider. Noch genauer ist eine Ortung basierend auf den WLANs: viele moderne Handys verfügen über WLAN-Module; überträgt die Software am Handy die Liste der momentan in der Umgebung empfangbaren WLANs (wozu es nicht notwendig ist, dass man sich in eines dieser WLANs auch einloggen kann!) an einen Server, der eine entsprechende Datenbank vorrätig hat, so kann die aktuelle Position je nach Dichte der Hotspots sehr genau ermittelt werden – im Idealfall bis auf eine wenige Meter. Hat das Handy ein integriertes GPS und kann dieses die aktuelle Position auch ermitteln so sind all diese Umwege gar nicht notwendig; es wird einfach die momentane Position vom GPS übernommen und an den Server übertragen. VorratsdatenspeicherungDer in den letzten Jahren viel diskutierte Begriff der sog. Vorratsdatenspeicherung beschreibt übrigens die Speicherung genau dieser Daten – und zwar nicht nur im konkreten Verdachtsfall und auf richterlichen Beschluss sondern für jedes Handy und gleich mehrere Monate in die Vergangenheit.Staatliches AbhörenWie bei der "normalen" Telefonie: alle genannten Maßnahmen sind komplett überflüssig wenn der Angreifer einen richterlichen Beschluss vorweisen kann oder die Exekutive mit "Gefahr in Verzug" argumentiert: im Normalfall reicht ein Mausklick am PC eines entsprechend berechtigten Mitarbeiters des jeweiligen Mobilfunk-Providers um alle Gespräche automatisch aufzuzeichnen – und das natürlich gleich inkl. Bewegungsdaten und aller SMSe und Emails, die über das Handy gesendet und empfangen wurden.Eine Erkennungsmöglichkeit für diese Art des Abhörens gibt es nicht (und kann es auch nicht geben): ob das gleiche Byte jetzt einmal (nämlich an den regulären Empfänger) oder zwei mal (eben zusätzlich an die Exekutive) weitergeleitet wird macht keinen Unterschied. Die einzige Abhilfe ist hier die konsequente Verschlüsselung aller sensiblen Gespräche mit starker Kryptographie mittels abhörsicheren Mobiltelefonen (siehe auch hier). | ||