|

Klass. Funkwanze Kabelgebunden Aufzeichnend GSM-basierend Laser-/Richtmikrofon Körperschallmikrofon Gegen Handys Ortungssysteme (GPS) IT-basierend Temporäre Angriffe |

Angriffe auf Telekommunikationssysteme

Analoge TelefoneEntgegen landläufiger Meinung sind in vielen Firmen und noch mehr Privathaushalten sehr wohl noch analoge Telefone im Einsatz, auch wenn die Nebenstellenanlage bereits digitalisiert (ISDN oder gar VoIP) ist. Features wie die Anzeige der Rufnummer des Anrufers etc. sind kein Indiz für ein digitales Telefon, diese Funktionen sind auch mit den meisten modernen analogen Telefonen möglich!Ein Telefon abzuhören ist einer der trivialsten Angriffe: die beiden Adern vom Telefonverteiler der Post bzw. der Nebenstellanlage  führen eine Gleichspannung (etwa 60 V), die von der Wanze für die eigene

Stromversorgung genutzt werden kann; auf der gleichen Leitung werden auch die Audiosignale übertragen.

Es reicht nun, an einer beliebigen Stelle der Verbindungsleitung zwischen Telefon und Hausverteiler bzw.

Nebenstellenanlage die beiden Leitungen anzuzapfen (beispielsweise an bestehenden Verbindungspunkten wie

Anschlussdosen oder durch Ablösen der Isolierung an den Drähten) und dort mit einem sog. hochohmigen

Übertrager oder

(die modernere Version) mit einem hochohmigen

Operationsverstärker

die Wanze anzuschließen. Für die weitere Übertragung oder Speicherung gilt das gleiche wie für alle

kabelgebundenen bzw.

aufzeichnenden Systeme.

führen eine Gleichspannung (etwa 60 V), die von der Wanze für die eigene

Stromversorgung genutzt werden kann; auf der gleichen Leitung werden auch die Audiosignale übertragen.

Es reicht nun, an einer beliebigen Stelle der Verbindungsleitung zwischen Telefon und Hausverteiler bzw.

Nebenstellenanlage die beiden Leitungen anzuzapfen (beispielsweise an bestehenden Verbindungspunkten wie

Anschlussdosen oder durch Ablösen der Isolierung an den Drähten) und dort mit einem sog. hochohmigen

Übertrager oder

(die modernere Version) mit einem hochohmigen

Operationsverstärker

die Wanze anzuschließen. Für die weitere Übertragung oder Speicherung gilt das gleiche wie für alle

kabelgebundenen bzw.

aufzeichnenden Systeme.

Seltener aber natürlich genau so möglich sind Angriffe, bei denen tatsächlich in das Innenleben des Telefons eingegriffen wird;  praktisch nie wird allerdings – wie es im Kino/Fernsehen immer vorgezeigt

wird – die Wanze in den Hörer eingebaut, was einen einfachen aber schlagkräftigen Grund hat:

der Hörer ist bei praktisch allen Telefonen passiv, d.h., dort ist im Gegensatz zur Leitung keine

Spannung vorhanden, die man für die Versorgung der Abhöreinrichtung verwenden könnte. Und dann gibt es noch

einen zweiten, pragmatischen Grund: die heute üblichen Plastikgehäuse der Telefonhörer sind verklebt bzw.

verschweißt und praktisch nicht zu öffnen ohne Spuren zu hinterlassen. Die Schraubkapseln aus dem Fernsehen

gibt es nur mehr bei Uralt-Telefonen, die mind. 20-30 Jahre alt sind...

praktisch nie wird allerdings – wie es im Kino/Fernsehen immer vorgezeigt

wird – die Wanze in den Hörer eingebaut, was einen einfachen aber schlagkräftigen Grund hat:

der Hörer ist bei praktisch allen Telefonen passiv, d.h., dort ist im Gegensatz zur Leitung keine

Spannung vorhanden, die man für die Versorgung der Abhöreinrichtung verwenden könnte. Und dann gibt es noch

einen zweiten, pragmatischen Grund: die heute üblichen Plastikgehäuse der Telefonhörer sind verklebt bzw.

verschweißt und praktisch nicht zu öffnen ohne Spuren zu hinterlassen. Die Schraubkapseln aus dem Fernsehen

gibt es nur mehr bei Uralt-Telefonen, die mind. 20-30 Jahre alt sind...

Und noch eine "Fernseh-Wahrheit" die nichts mit der Realität zu tun hat: nein, keine vernünftig installierte Abhöreinrichtung führt dazu, dass es im Telefon während des Gespräches "knackst", d.h., solche Geräusche sind kein Indiz für eine Telefonwanze.

FreisprecheinrichtungFast alle aktuellen (Büro-) Telefone verfügen über ein empfindliches Mikrofon für das sog. Freisprechen. Ein selten aber doch angewendeter Eingriff ist nun, dieses Mikrofon für die Zwecke des Angreifers zu missbrauchen in dem es beispielsweise angezapft und das Audiosignal weiter übertragen wird – beispielsweise gleich über die Telefonleitung.FaxgeräteHandelsübliche Faxgeräte (genormt als G2- oder G3-Geräte) sind – obwohl sie digitalisierte Bilddaten übertragen – de facto analoge Endgeräte und damit ohne weiteres an jeder Stelle der Leitung anzapfbar. Die früher relativ mühsame Dekodierung der aufgezeichneten Daten übernimmt heute frei verfügbare PC-Software, die teilweise auch gleich noch die Umwandlung der Grafik in auswert- und durchsuchbaren Text übernimmt.ISDN-Faxgeräte (mit der Norm G4) sind noch sehr selten; der Aufwand für die Dekodierung ist hier zwar höher aber auch kein großes Problem. ISDN-TelefoneIm ISDN-Netz werden die Telefongespräche digital übertragen, aber weiterhin unverschlüsselt. Damit gilt für das Anzapfen der Leitungen im Prinzip das gleiche wie für analoge Telefone, allerdings wird statt einem Übertrager oder OP um 1,- EUR für jeden ISDN-Anschluss ein sog. ISDN-Rekorder (de facto ein kleiner Computer, der die ISDN-Signale dekodiert und speichert oder an einem Audioausgang zur Verfügung stellt) um 500,- bis 2.000,- EUR benötigt; soll das Gerät die ISDN-Leitung vor der Nebenstellenanlage überwachen so benötigt man ein UK0-Monitoring-System um 2.500,- bis 3.000,- EUR.Eine vereinfachte Version, die aber normalerweise nur für die Aufzeichnung der eigenen Gespräche verwendet wird, nutzt den Umstand, dass der Anschluss des Hörers auch bei einem ISDN-Telefon wiederum analog ist, d.h., hier greift die einfache analoge Überwachung. Schnurlos-Telefone (DECT)Ältere Schnurlos-Telefone aus der prä-DECT-Ära sollte es an und für sich in Europe keine mehr geben, da sie schon seit Jahren verboten sind; falls doch noch welche vorhanden sind: wegwerfen, diese können i.A. mit einem simplen Funkscanner um 100,- EUR abgehört werden!DECT galt bis vor kurzer Zeit noch als sicher, inzwischen ist das Verfahren jedoch geknackt. Nachdem es keine Möglichkeit gibt, festzustellen, ob jemand die Telefonate des eigenen DECT-Telefons mitschneidet sollten diese keinesfalls für vertrauliche Gespräche verwendet werden. Achtung: die Reichweite spielt dabei nur eine eher sekundäre Rolle – die 30-300m (je nach Bebauung) können Angreifer durch die Verwendung von Richtantennen wie beispielsweise Yagi-Antennen mit geringem Aufwand ohne weiteres bis in den Bereich von 1-2km ausdehnen! Die meisten DECT-Schnurlostelefone sind außerdem für analoge Anlagenanschlüsse ausgelegt, d.h., zwischen Basisstation und Hausverteiler oder Nebenstellenanlage greifen die bereits diskutierten trivialen Abhörmaßnahmen. Nebenstellen-AnlagenModerne Telefonanlagen sind in Wirklichkeit Computer mit eigener Software (teilweise sogar unter den auch auf normalen PCs gängigen Betriebssystemen Windows oder Linux) etc. und damit doppelt verletzlich: neben den Angriffen auf die Telefonleitungen selbst kann auch über eine Änderung der Software beispielsweise veranlasst werden, dass die Gespräche aller oder bestimmter Teilnehmer an eine andere Nummer weitergeleitet oder gespeichert (und dann wiederum per Mail, FTP usw. versendet) werden.Manche Telefonanlagen – vor allem wenn sie (auch) für den Export in "überwachungs-affine" Länder wie China, Saudi Arabien oder auch die USA gedacht sind – verfügen bereits von Haus aus über solche Features, die bei Kenntnis des Systems nur mehr aktiviert werden müssen. Besonders kritisch sind diese Funktionen wenn die Konfiguration der Anlage (wie bei größeren Installationen üblich) auch aus der Ferne erfolgen kann und womöglich auch noch die Zugangscodes gar nicht gesetzt oder auf den Werkseinstellungen belassen wurden...

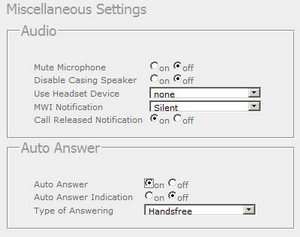

VoIP-TelefoneIP-Telefone (auch Internet-Telefonie oder Voice over IP, kurz VoIP, genannt) sind ähnlich wie Nebenstellenanlagen in Wirklichkeit eigenständige Computersysteme und damit anfällig für Risiken wie ungewollte Konfigurationsänderungen (beispielsweise "Auto Answer" auf "on" und "Auto Answer Indication" auf "off" – damit wird jeder Anruf automatisch und ohne Signalisierung angenommen...) oder die Installation von Schadsoftware.Besonders beachten sollte man hier IP-basierende Konferenztelefone, die ja extra dafür konstruiert wurden möglichst alle Stimmen im Raum zu übertragen.

Verkabelung, VerteilerWie schon ausgeführt: jeder Punkt der Telefon-Zuleitung ist als Angriffspunkt geeignet und muss daher überprüft werden. Gerade bei strukturierter Verkabelung kann das vor allem in nicht so strukturierten Serverräumen schnell zur Sysiphus-Arbeit werden.Problematisch wird die Situation vor allem dann, wenn Teile der Verkabelung nicht zugänglich sind weil sie beispielsweise durch fremde Büros oder Wohnungen verlaufen etc. Staatliches AbhörenAlle genannten Maßnahmen sind komplett überflüssig wenn der Angreifer einen richterlichen Beschluss vorweisen kann oder die Exekutive mit "Gefahr in Verzug" argumentiert: nachdem inzwischen in Mitteleuropa praktisch alle Telefongespräche spätestens ab der ersten Vermittlungsstelle digital verarbeitet werden reicht im Normalfall ein Mausklick am PC eines entsprechend berechtigten Telekom-Mitarbeiters um alle Gespräche automatisch aufzuzeichnen.Eine Erkennungsmöglichkeit für diese Art des Abhörens gibt es nicht (und kann es auch nicht geben): ob das gleiche Byte jetzt einmal (nämlich an den regulären Empfänger) oder zwei mal (eben zusätzlich an die Exekutive) weitergeleitet wird macht keinen Unterschied. Die einzige Abhilfe ist hier die konsequente Verschlüsselung aller sensiblen Gespräche mit starker Kryptographie oder die Verwendung alternativer Kommunikationsmöglichkeiten wie verschlüsselten Emails oder abhörsicheren Mobiltelefonen (siehe auch hier). | ||